OllyDbg与X32Dbg加载位置不同问题

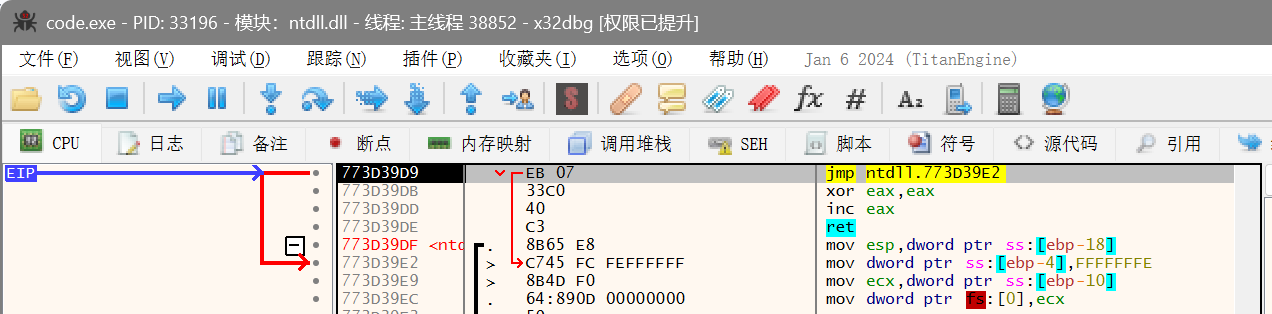

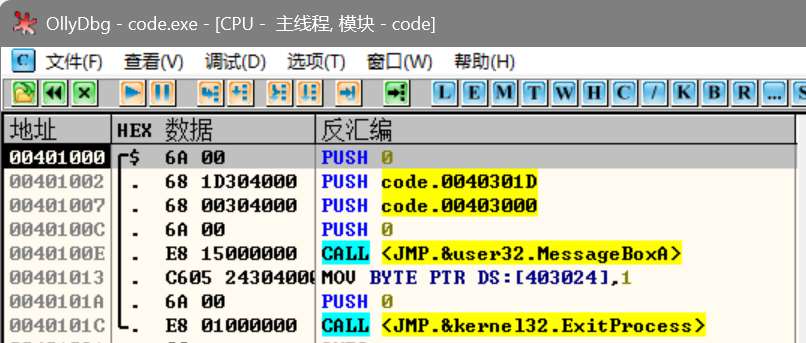

问题:用ollydbg和x32dbg打开同一个exe,入口地址不一样。如ollydbg入口地址是00401000,数据是6A 00,且没有更低的地址数据;而x32dbg入口是773D39D9,数据是EB 07,且位于地址空间较高的地方。

这是许多从 OllyDbg (OD) 转向 x32/x64dbg 的逆向分析者都会遇到的经典问题。你遇到的情况完全正常,并且它揭示了这两款调试器在底层设计和默认行为上的一个重要区别。

简单来说,核心原因在于:

- x32dbg 默认停在了“系统断点” (System Breakpoint) 。这是程序加载过程中,由 Windows 加载器 (

ntdll.dll) 提供给调试器的第一个中断机会,此时你程序的代码还没有开始执行。 - OllyDbg 默认停在了“程序入口点” (Module Entry Point) 。它已经自动帮你跳过了系统加载器的部分,直接把程序停在了 PE 文件头里指定的、属于你程序自己的第一行代码处。

下面我为你详细解释这两种行为。

1. x32dbg 的行为:停在系统断点 (System Breakpoint)

你看到的 773D39D9 这个地址,很明显是一个位于系统内存区域的高地址。这个地址通常在 ntdll.dll 这个核心的系统模块中。

- 这是什么地方?

在 Windows 创建一个新进程时,操作系统加载器 (ntdll.dll中的函数) 会负责将 EXE 文件和它所依赖的 DLL 文件映射到内存中。在完成基本的初始化,但在跳转到 EXE 自己的代码之前,加载器会执行一个特殊的函数(例如LdrpDoDebuggerBreak),主动触发一个断点,通知系统:“我准备好了,如果现在有调试器附加着,请让它暂停下来”。 - 为什么这么设计?

这是一种更现代、更底层的调试方式,它给了调试器在最早的时机介入的机会。这有几个巨大的好处:

- 分析加壳程序:很多加壳或保护技术会在程序真正的入口点(OEP)执行前运行一些反调试代码。停在系统断点,意味着我们可以在这些反调试代码运行之前就控制住程序。

- 调试 TLS 回调:有些程序会使用 TLS (Thread Local Storage) 回调函数,这些函数甚至会在主入口点函数之前执行。停在系统断点可以让我们有机会捕获和调试它们。

- 更强的控制力:可以确保调试器在任何用户代码执行前都能设置好断点和环境。

- 我该怎么办?

非常简单!当你看到程序停在ntdll.dll里面时,你只需要按一下 F9 (运行) 。程序会继续执行完加载器的剩余部分,然后就会自动停在下一个关键位置——也就是你程序真正的入口点(例如你期望看到的00401000)。

2. OllyDbg 的行为:停在程序入口点 (Module Entry Point)

你看到的 00401000 这个地址,通常是一个程序默认的镜像基址(ImageBase)和入口点地址。

- 这是什么地方?

这就是 PE 文件头IMAGE_OPTIONAL_HEADER里的AddressOfEntryPoint字段指向的地方。这是编译器告诉操作系统的:“当所有准备工作都完成后,请从这个地址开始执行我的代码”。 - 为什么它会直接停在这里?

OllyDbg 的默认设置是“隐藏”了前面系统加载器的过程。它内部处理了系统断点,然后继续运行,直到程序执行到模块入口点才把控制权交给你。这种方式对新手更友好,因为它直接把你带到了你最关心的代码处,省去了手动按 F9 的步骤。

总结与对比

| 特性/方面 | x32/x64dbg (默认设置) | OllyDbg (默认设置) |

|---|---|---|

| 暂停位置 | 系统断点 (System Breakpoint),位于 ntdll.dll |

程序入口点 (Module Entry Point),位于被调试的 EXE 模块内 |

| 底层原理 | 在加载器通知调试器时暂停 | 自动跳过加载器过程,直接在 AddressOfEntryPoint 处暂停 |

| 优点 | 控制时机早,对分析加壳、反调试、TLS回调至关重要 | 直观方便,直接到达用户代码,适合初学者和快速分析 |

| 你需要的操作 | 加载程序后,通常需要按一次 F9 来到达程序入口点 | 加载程序后,直接就是程序入口点,无需额外操作 |

| 技术先进性 | 更现代,更底层的实现方式 | 经典,但可能会错过一些早期执行的代码 |

如何在 x32dbg 中获得和 OllyDbg 一样的行为?

如果你觉得每次都要按一下 F9 很麻烦,希望 x32dbg 能像 OllyDbg 一样直接停在程序入口点,你完全可以修改设置:

- 打开 x32dbg。

- 点击菜单栏的 “选项(Options) ” -> “设置(Preferences) ”。

- 在弹出的窗口中,选择 “事件(Events) ” 标签页。

- 找到 “入口断点(Entry Breakpoint) ” 这一项。目前的设置应该是 “System Breakpoint”。

- 将其修改为 “Entry Breakpoint” 。

- 点击“保存”并重启 x32dbg。

这样设置之后,下次你再用 x32dbg 打开程序,它就会跳过系统断点,直接停在你熟悉的程序入口点 00401000 了。

不过,作为一名网络安全人员,强烈建议你保持 x32dbg 的默认设置(停在系统断点) ,并习惯于多按一次 F9。这个习惯会让你在未来分析复杂恶意软件时占据巨大的优势。

Comments NOTHING